Использование традиционных сигнатурных антивирусов по-прежнему актуально. Старые вирусы, трояны и другие виды вредоносных программ никуда не делись. Тем не менее, только антивируса недостаточно для защиты от новейших эксплойтов, так называемых угроз «нулевого дня». Эти зловреды не встречались ранее, и для них не существует сигнатур. является бесплатной версией Malwarebytes Anti-Exploit Premium. Инструмент противостоит эксплойтам и для работы не использует какие-либо сигнатуры.

Защита браузера

Беcплатная версия внедряет защиту в Chrome , Firefox , Internet Explorer и Opera . Anti-Exploit защищает не только сам браузер, но и плагины и дополнения, а также среду Java. Купив версию Premium за 24,95 долларов в год, Вы получите также защиту документов Microsoft Office, программ для просмотра PDF-файлов и медиаплееров.

В платной версии пользователь может включать и отключать защиту для отдельных приложений, а также создавать пользовательские щиты. Настройки бесплатной версии зафиксированы, защита распространяется только на 5 программ, не больше и не меньше.

Все работает!

Каждый эксплойт нацелен на конкретную версию программы-жертвы, а с другими версиями он работать не будет. Данный факт предъявляет повышенные требования к условиям тестирования. Malwarebytes не будет реагировать на эксплойт, если у него не будет потенциала нанести вред. Malwarebytes участвовала в испытаниях известного блогера Kafeine. В своих тестах он использовал 11 наиболее распространенных эксплойтов, и программа успешно заблокировала их все.

Для проведения своих собственных независимых тестов эксперт по компьютерной безопасности Нейл Дж. Рубенкинг обратился в лабораторию MRG-Effitas. Технический директор организации любезно предоставил коллекцию эксплойтов, захваченных с помощью Fiddler Web Debugger. Тестовая система была тщательно настроена, были установлены корректные версии программ, после чего стали фиксироваться атаки. Продукт Malwarebytes успешно заблокировал абсолютно все угрозы.

Kafeine предоставил список взломанных эксплойтами сайтов, включая ресурс крупного ритейлера. Пару сайтов из списка были уже исправлены, а вот остальные в полном объеме были заблокированы Malwarebytes.

Стоит попробовать

Malwarebytes Anti-Exploit Free не забивает сетевой канал передачи данных, скачивая объемные обновления и на диске занимает всего 3 мегабайта. Программа является отличным дополнением к вашей коллекции утилит дополнительной защиты. Вы даже не заметите активность программы, пока не будет заблокирован эксплойт. Для пользователей, которые обеспокоены только веб-атаками, предлагаемая защита браузера может быть достаточной. Если Вам также нужна защита документов MS Office и PDF, а также защита от прямых таргетированных атак, внимательно присмотритесь к Malwarebytes Anti-Exploit Premium.

Обзор Malwarebytes Anti-Exploit Free:

Достоинства

- защищает браузеры и среду Java от эксплойтов;

- для работы не требуются сигнатуры;

- небольшая и нетребовательная к ресурсам программа;

- в версии Premium добавлена защита документов Microsoft Office, программ для просмотра PDF-файлов и медиаплееров;

- эффективность продукта доказана тестами;

- полностью бесплатный продукт.

Недостатки

- сложно оценить эффективность.

Общая оценка

Malwarebytes Anti-Exploit Free защищает ваши браузеры против атак с использованием эксплойтов, даже в случае новейших угроз нулевого дня. Попробуйте сами этот полностью бесплатный инструмент дополнительной безопасности.

Защита от эксплойтов (Exploit Guard ) - эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус - включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Exploit Guard в Защитнике Windows -> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

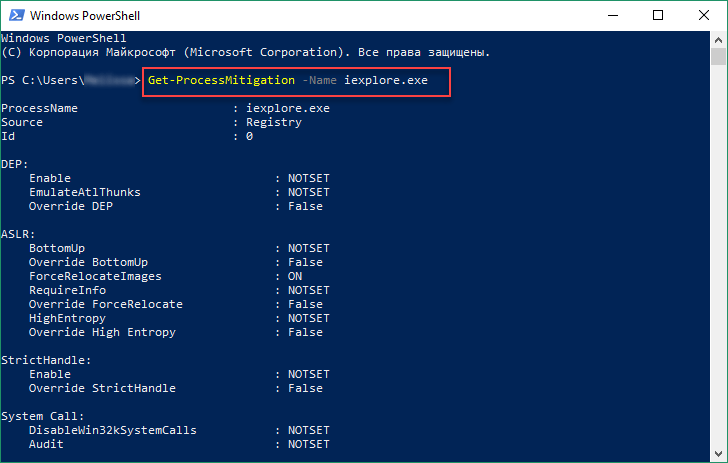

- Get-ProcessMitigation -Name iexplore.exe - получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь.

- Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:\Users\Alex\Desktop\test.exe, используйте команду в PowerShell: Set-ProcessMitigation -Name C:\Users\Alex\Desktop\test.exe -Enable SEHOP

- Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду: Set-Processmitigation -System -Enable SEHOP

- -Enable - включить, —Disable - отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name .

- -Enable или —Disable AuditDynamicCode - активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды Get-ProcessMitigation -Name имя_процесса.exe .

Пытается обнаружить активность, характерную для вредоносного ПО, блокируя любые действия, которые кажутся подозрительными.

Большинство антивирусных программ идентифицируют вредоносные файлы с целью предотвратить их загрузку и исполнение на подзащитном ПК. Это работает, но только до тех пор, пока не появится новый вирус, для которого нет точных определяющих признаков. Пакет CAEP (Crystal Anti-Exploit Protection) предлагает дополнительные меры защиты – он не выполняет сканирование компьютера, не использует базу сигнатур: вместо этого используется специальная система распознавания. Главной задачей этой системы является выявление и блокирование любой потенциально вредоносной активности на ПК.

Например, так называемые «попутные загрузки» (Drive-by download), которые чаще всего приводят к попаданию вируса на компьютер, обычно являются результатом исполнения некоего кода из непроверенных источников. Чтобы справиться с этой угрозой, пакет CAEP может запретить любым приложениям исполнение кода из временных папок, из папки загрузок и других мест. Если попытки сделать это все-таки появятся, пользователь получает предупреждение – если вы не разрешите исполнение файла, то, скорее всего, избежите заражения.

Модель контроля подключений Connection Monitor позволяет проверять все входящие и исходящие подключения, применяя множество готовых и пользовательских фильтров, чтобы решить, какие подключения можно разрешить, а какие нельзя. Модуль Memory Monitor обеспечивает защиту оперативной памяти от известных эксплойтов, признаками которых является резкое изменение выделенной приложениям памяти, неожиданное включение механизма DEP (Data Execution Prevention – защита от исполнения посторонних данных) для процессов, очистка «кучи» и так далее. Еще один модуль COM/ActiveX Monitor помогает находить ActiveX-компоненты тех или иных приложений, занося их в белые или черные списки.

Пакет CAEP по большей части ориентирован на технически подкованных пользователей. Конечно, вы можете просто запустить программу и не вдаваться во все технические детали. Тем не менее, чтобы получить максимальную отдачу, вам очень пригодятся знания о низкоуровневом устройстве системы Windows. Еще одно ограничение пакета CAEP заключается в том, что на данный момент поддерживается мониторинг только 32-битных процессов, хотя сама утилита успешно работает и в 32-х, и в 64-битных версиях Windows.

Стоит упомянуть также, что пакет CAEP часто просит подтверждения запуска для надстроек, а не только основных программ. Так, при запуске клиента Outlook 2010 с надстройками вам придется подтверждать запуск и основного пакета, и всех надстроек, чтобы может быть несколько утомительным. Вообще при использовании пакета CAEP следует соблюдать определенную осторожность, поскольку эта программа может помешать работе вполне благонадежных компонентов, включая системные обновления, так что вам просто необходимо обеспечить надежное резервное копирование своей системы.

Если не считать вышеперечисленных проблем, утилита Crystal Anti-Exploit Protection представляет собой крайне интересный и мощный инструмент для предотвращения вторжений, с помощью которого можно сформировать дополнительный уровень защиты для любого ПК. Кроме того, к пакету прилагается подробное руководство, с помощью которого опытный пользователь сможет полностью настроить программу под свои требования, например, выключить ненужные предупреждения. Подробнее узнать о продукте и

Этой осенью Windows 10 обновилась до версии 1709 с кодовым названием Fall Creators Update или Redstone 3. Среди множества изменений нас прежде всего заинтересовала улучшенная защита от неизвестных зловредов. В Microsoft приняли ряд мер для противодействия троянам-шифровальщикам и эксплоитам. Насколько же они оказались успешны?

Старый новый защитник

Все новое - это хорошо ребрендированное старое. В «осеннем обновлении для дизайнеров» встроенные компоненты защиты объединили в «Центре безопасности Защитника Windows». Даже программный файрвол стал называться «Брандмауэр Защитника Windows», но эти изменения - чисто косметические. Более существенные касаются новых функций, которые мы подробнее рассмотрим ниже.

Еще один старый-новый компонент, появившийся в Redstone 3, называется «Защита от эксплоитов». Windows Defender Exploit Guard, или просто EG, включается через «Центр безопасности Защитника Windows» в разделе «Управление приложениями и браузером».

Технически Exploit Guard - это бывшая служебная программа Enhanced Mitigation Experience Toolkit со слегка выросшим набором функций и новым интерфейсом. EMET появилась еще во времена Windows Vista, теперь же ее поддержка прекращена, а Exploit Guard занял ее место. Он относится к средствам продвинутой защиты от угроз (Advanced Threat Protection), наряду с менеджером подключаемых устройств Device Guard и защитником приложений Application Guard. Злые языки поговаривают, что в Microsoft изначально хотели представить общий компонент Advanced System Security Guard, но аббревиатура вышла совсем неблагозвучной.

Защита от эксплоитов

Exploit Guard - это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты.

Поэтому настройка Exploit Guard - это такие же вилы, какими ранее было использование EMET. На моей памяти многие администраторы месяцами вникали в тонкости настроек, а затем просто прекращали использовать ограничительные функции из-за многочисленных жалоб пользователей.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) - предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти - предотвращает атаку по известным адресам;

- отключение точек расширения - препятствует внедрению DLL в запускаемые процессы (см. про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation - запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) - не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck - проверяет наличие прав на вызов конфиденциальных API;

- SimExec - имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

Команды могут быть переданы через PowerShell. Например, запрет создавать дочерние процессы выглядит так:

Set-ProcessMitigation -Name исполняемый_файл.exe -Enable DisallowChildProcessCreation

Все x86-процессоры и чипсеты последних десяти лет выпуска поддерживают DEP на аппаратном уровне, а для совсем старых доступна программная реализация этой функции. Однако ради совместимости новых версий Windows со старым софтом Microsoft до сих пор рекомендует включать DEP в режиме «только для системных процессов». По той же причине была оставлена возможность отключать DEP для любого процесса. Все это успешно используется в техниках обхода системы предотвращения выполнения данных.

Поэтому смысл от использования Exploit Guard будет только в том случае, если есть возможность задействовать сразу несколько защитных функций, не вызывая сбой хотя бы в работе основных приложений. На практике это редко удается. Вот пример профиля EG, конвертированного из EMET, который вообще вызывает сваливание Windows 10 в BSoD. Когда-то в «Хакере» была рубрика «Западлостроение», и Exploit Guard бы в нее отлично вписался.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «сайт», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Число вирусов-вымогателей за прошлый год утроилось, а число выкупов увеличилось на 266% и в среднем по миру составило 1000 долларов с жертвы.

Яков

Гродзенский

, руководитель направления ИБ "Системного софта"

Объем конечных устройств, включая мобильные, в сетях предприятий за последние десятилетия вырос в разы. Этот рост проходит на удручающем ландшафте угроз: по отчету Symantec , ежедневно в глобальной сети появляется свыше миллиона вирусных образцов. Например, число вирусов-вымогателей за прошлый год утроилось, а число выкупов увеличилось на 266% и в среднем по миру составило 1000 долларов с жертвы.

Похоже, задача кибербезопасности эндпойнтов сегодня стала титанической и вряд ли реализуемой вручную и/или с помощью одного только антивируса.

И действительно, аналитики Gartner отмечают устойчивый тренд многоуровневой защиты конечных устройств , включая создание белых и чёрных списков программ, узлов и приложений и другие инструменты контроля в рамках полного цикла защиты. Что это значит, как гарантировать безопасность предприятия и действительно ли бизнесу недостаточно старых добрых антивирусов?

Попробуем разобраться.

Что такое Endpoint Security для компании и рынка?

От чего зависит зрелая стратегия защиты конечных устройств, если каждый девайс, подключенный к вашей корпоративной сети, по сути представляет собой “дверь” к ценным персональным и деловым данным?

Прежде всего от понимания, что ИБ-администрирование - явление комплексное, а конечные устройства - элемент ИТ- (и значит, ИБ-) инфраструктуры и вычленить, где заканчивается их защита и начинается защита, например, сети, фактически невозможно и бессмысленно.

То есть политики администрирования и сам протокол безопасности должны охватывать защиту всех элементов ИТ-инфраструктуры. А современная сеть предприятия соединяет множество конечных устройств, включая ПК, ноутбуки, смартфоны, планшеты, POS-терминалы… и каждое такое устройство должно отвечать требованиям доступа к сети. А это значит, что их киберзащита должна быть как минимум автоматизирована. Более того, соблюдение политик безопасности эндпойнтов с учетом растущего числа угроз сегодня требует использовать как минимум:

- файрволы для разных типов устройств;

- антивирусы для электронной почты;

- мониторинг, фильтрацию и защиту веб-трафика;

- управление безопасностью и защитные решения для мобильных устройств;

- контроль работы приложений;

- шифрование данных;

- средства обнаружения вторжений.

При этом рынок предлагает три основных решения защиты конечных устройств и их комбинации:

1. Традиционные антивирусы, основанные на сигнатурах. Дают стабильный результат - но лишь в пределах базы сигнатур. В силу невероятно большого числа вредоносных образцов она не может быть актуальной на 100% в каждый момент времени, плюс пользователь способен отключить антивирус на своей машине.

2. Endpoint Detection and Response (EDR) или обнаружение и реагирование на инциденты. Такие решения, например, KEDR от «Лаборатории Касперского», распознают индикаторы

компрометации на конечном устройстве и блокируют и/или лечат его. Обычно эти системы работают только по факту взлома (вторжения) на устройство или в корпоративную сеть.

3. Advanced Endpoint Protection (AEP) или продвинутую защиту конечных устройств, которая включает превентивные методы защиты от эксплойтов и вредоносного ПО, контроль устройств и портов, персональные файрволы и так далее. То есть АЕР-решение борется с угрозами: угроза распознается и уничтожается еще до взлома, как, например, в Palo Alto Networks Traps, Check Point SandBlast Agent (это решение при обнаружении подозрительных активностей делает резервные копии) или Forticlient.

Но какого бы вендора или комбинацию сервисов вы ни выбрали, изначально стоит знать базовые правила оценки таких решений и построения эффективной стратегии киберзащиты конечных устройств в вашей сети.

Семь основных правил Endpoint-киберзащит ы

Правило первое. Защита должна обезвреживать всю цепочку атак.

По мнению аналитиков и представителей рынка киберзащиты, мыслить «вирусами и антивирусами» - провальная стратегия для предприятия, которое хочет защитить свой бизнес. Заражения и само вирусное ПО - лишь одно звено в куда более длинной цепочке, ведущей ко взлому корпоративных сетей.

И начинается она с попытки вторжения в вашу инфраструктуру. Соответственно, эффективная защита от вторжений сегодня содержит:

- средства тщательной проверки почтовых приложений (электронная почта по-прежнему лидирует как «инструмент доставки зловредов» на устройства пользователей);

- средства защиты от загрузки нежелательных приложений из интернета - 76% сайтов содержат неприятные уязвимости. Здесь поможет технология, анализирующая весь входящий и исходящий трафик и предлагающая защиту браузера, чтобы блокировать подобные угрозы до их запуска на конечном устройстве;

- мощную защиту самих конечных устройств, то есть сервис с контролем и приложений, и самого девайса.

- анализ репутации файлов и определение их ключевых атрибутов (изначальное местоположение файла и число его скачиваний). В идеале система отслеживает и изучает сотни ссылок и миллиарды связей между пользователями, сайтами и файлами, чтобы отследить распространение и мутацию зловреда и предотвратить атаку;

- продвинутые элементы машинного обучения. То есть действительно рабочая бессигнатурная технология, способная анализировать триллионы файлов в глобальной сети, самостоятельно отличать «хорошие» файлы от «плохих» и блокировать зловредное ПО до его срабатывания;

- защиту от эксплойтов, особенно уязвимостей нулевого дня и атак чтения памяти;

- поведенческий мониторинг, то есть определение «опасного» поведения скриптов, приложений, устройств и узлов в сети - и устранение такой угрозы;

- качественную эмуляцию, или быстрое создание «песочницы» для выявления и блокировки зловредного ПО на устройстве.

Правило второе. Endpoint Detection and Response (EDR) или расследование и реакция на инциденты должны работать на результат.

Проблема заключается в том, что 82% сегодняшних киберпреступников по статистике способны похитить ценные данные предприятия «за минуту или меньше», тогда как 75% компаний не реагируют на инциденты как минимум неделями. Такой разрыв говорит о действительно высоких рисках в зоне безопасности конечных устройств.

Продвинутые EDR-решения могут изолировать ваше конечное устройство для эффективного расследования взлома, остановить распространение вируса и восстановить устройство через его незараженную копию данных.

Правило третье . Система не должна мешать бизнесу, а значит:

а) Не менее важны производительность и масштабируемость ваших систем защиты. То есть, ваша защита не должна препятствовать оперативности бизнес-процессов и быстрому обмену данными в сети. Плюс, важно быстро развернуть систему кибербезопасности на новых рабочих местах, например, в региональном или зарубежном филиале.

б) Совокупная стоимость ее внедрения и использования должна быть оптимальной.

Правило четвертое . Централизованное управление кибербезопасностью. Разрозненные, управляемые вручную из разных точек защитные решения увеличивают число ошибок, избыточных оповещений и ложных срабатываний, не говоря уже о лишних временных и финансовых затратах на администрирование этого «зоопарка».

Правило пятое. Бесшовная интеграция с софтверными и аппаратными решениями на каждом участке сети для эффективной работы всей ИБ-инфраструктуры, от защиты шлюзов до SIEM-систем. Важно, чтобы решения для защиты конечных точек были интегрированы с контролем доступа к сети (Network Access Control, NAC), чтобы при определенном уровне риска можно было изолировать компьютер. Также важно, чтобы Endpoint-продукты работали в связке со шлюзовыми ИБ-решениями, которые поддерживают глубокий анализ пакетов и инспекцию SSL-трафика.

Правило шестое. Охват всех возможных ОС, включая серверные и мобильные - помните о множестве «разношёрстных» устройств, которые сотрудники приносят с собой или выбирают для работы в офисе.

Правило седьмое . Усиленная защита данных. Пусть этот момент и не связан напрямую с защитой конечных устройств, но без него в принципе невозможно разработать эффективную ИБ-стратегию. В защиту данных входят:

- шифрование;

- сегрегация (разделение) участков и узлов сети, групп пользователей в сети;

- защита от утери данных, средства восстановления;

- мониторинг целостности файлов и файловой системы.

… и три дополнительных

Первое

. Особое внимание к устранению киберугроз на мобильных устройствах. Концепции BYOD/CYOD/COPE

становятся только популярнее, а число мобильных устройств в корпоративных сетях только растёт.

К ним требуется особое внимание, ведь обычно такие устройства используются не только для работы и не только в офисе, а значит риск заражения корпоративной сети через них очень высок.

В идеале, стратегия «мобильного ИБ-менеджмента» может включать:

- мобильные VPS;

- усиленную аутентификацию устройств в корпоративной сети;

- контроль и мониторинг стороннего контента;

- контейнеризацию приложений.

Второе . Анализ своих KPI зрелости защиты конечных устройств.

Аналитики Forrester Research различают пять (с учетом нулевой шесть) стадий зрелости ИБ-стратегии предприятия:

Нулевая или отсутствующая - нет потребности, нет понимания, нет формализованных требований.

AdHoc или стихийная - потребность в киберзащите возникает от случая к случаю, нет планирования ИБ-ресурсов, процессы не документированы.

Вынужденная - интуитивная, недокументированная, применяется несистемно, по необходимости.

Осознанная - процессы задокументированы, сама стратегия понимаема и предсказуема, но оценка действий и ресурсов проводится от случая к случаю.

Выверенная - внедрены качественные инструменты управления, хороший уровень формализации и (нередко) автоматизации процедур, регулярная оценка действий, процессов и инвестиций.

Оптимизированная - процессы и уровни защиты обычно автоматизированы, а сама стратегия выстроена с учетом долгосрочной, эффективной и проективной защиты бизнеса. Высокий уровень интеграции ИБ-сервисов и систем.

Соответственно, дешевле и безопаснее находиться на последних трех стадиях. С этой градацией также проще задавать цели улучшения ИБ-стратегии, если вы находитесь на первых трех.

Третье . И наконец, ваши пользователи конечных устройств знают, что такое киберзащита, и постоянно наращивают свои ИБ-знания и навыки. Самый разрушительный фактор - человеческий, и без грамотного персонала любая даже самая продвинутая защита окажется провальной. Противостоять человеческому фактору без ущерба для оперативной работы бизнеса еще никто не научился. Поэтому проще и гораздо дешевле вовремя обучать людей азам безопасного поведения и использования своих гаджетов.